引言

在当今的数字化时代,系统登录的安全性与便利性显得尤为重要。随着互联网的发展,传统的登录方式逐渐被新兴技术所取代,其中TokenIM(Token Identity Management)作为一种创新的身份验证机制,正在逐步成为企业和用户提升安全性的重要选择。本文将详细探讨系统登录及TokenIM的原理、优缺点、实现方式,以及实际应用中的多个问题和解答。

TokenIM的基本原理

TokenIM是一种基于令牌的身份验证技术,它用一种加密的、安全的Token来代替传统的登录凭证,例如用户名和密码。用户在初次登录系统时,经过身份验证后,系统会生成一个Token,用户在后续的操作中使用这个Token进行身份认证。Token通常遵循一定的生命周期,过期后需要重新获取,以确保安全性。

TokenIM的主要原理包括以下几个步骤:

- 用户认证:用户输入用户名和密码,提交给服务器进行验证。

- Token生成:一旦用户身份得到确认,系统会生成一个Token,将其发送给用户。

- Token存储:Token通常存储在客户端的本地存储或浏览器Cookie中,以便于后续使用。

- Token验证:用户在后续请求中将Token附带发送给服务器,服务器验证Token的有效性。

- 访问控制:一旦Token被验证通过,用户将被授予访问特定资源的权限。

TokenIM的优缺点

TokenIM系统有其特定的优点和缺点。理解这些优缺点对开发有效的身份验证机制至关重要。

优点

- 安全性强:TokenIM使用加密技术保护用户数据。相比传统的用户名密码方式,Token不易被窃取。

- 减少服务器负担:Token可以在客户端存储,减少服务器的会话管理负担。

- 灵活性高:Token适用于多种平台和设备,适合移动端和Web端的应用。

- 支持跨域认证:Token机制可在多个应用和服务之间被安全共享,提升用户体验。

缺点

- Token失效风险:若Token被拦截或泄露,攻击者可能会获得恶意访问权限。

- 实现复杂:需要在设计系统时考虑Token生成、存储和验证等各方面,增加了开发的复杂度。

- 需定期更新:Token有时需要定期刷新,以降低信息被盗用的风险,增加了用户的操作负担。

如何在项目中实现TokenIM

在项目中实现TokenIM,需要考虑前后端的配合、Token的生成和存储、安全性策略等多方面的因素。以下是实现步骤:

后端开发

1. 用户登录功能的实现:后端需要创建用户登录接口,处理用户输入的信息,验证身份。

2. Token生成:使用安全算法(如HMAC,RSA等)生成Token,并设置有效期,这样可以防止Token被长时间利用。

3. 提供Token:在用户验证成功后,将Token返回给用户,并告知Token的有效期。

4. Token验证接口:设计接口,用于验证Token的有效性,以便于后续的请求访问。

前端开发

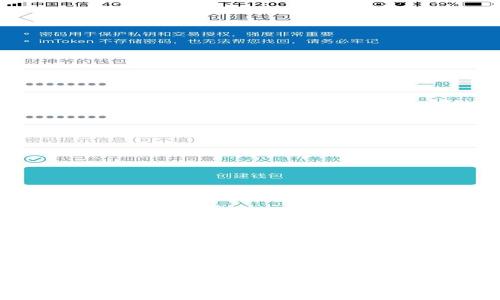

1. 登录表单:创建一个用户登录的表单,用户输入用户名和密码后,通过AJAX等方式提交给后端。

2. Token存储:将获取到的Token安全地存贮在浏览器的localStorage或Cookie中。

3. 请求拦截:在每一次的请求中,将Token附加到请求头中,以便于后端进行身份校验。

TokenIM在实际应用中的问题

安全涉及方方面面,以下是与TokenIM相关的五个问题及其详细解答:

TokenIM如何防止Token被劫持?

为了防止Token被劫持,必须采取多种安全措施。这些措施包括:使用HTTPS协议,始终加密传输数据,以防止中间人攻击;设置Token的过期时间,确保即使Token被窃取也无法长期使用;使用refresh_token机制,定期刷新token以提高安全性;实施IP地址和用户代理验证,限制Token在特定条件下的使用。

如何处理Token的过期或失效?

Token过期后的处理至关重要,因为这会直接影响用户的体验和系统的安全性。实现Token刷新机制非常重要,token在到期之前可以通过refresh_token获取新的Token,而不是重新登录。系统还应设置合适的时间阈值,提前通知用户,确保他们能够无缝地续期。客户端也应处理Token失效后的回退机制,例如提示用户重新登录。

如何确保Token的随机性和安全性?

Token的随机性和安全性直接关系到系统的整体安全。生成Token时应采用强加密算法,并避免使用简单的算法或可预测的序列。可以考虑引入时间戳、随机数和用户特征等多种因素来生成Token,从而增加其复杂性。同时,定期审查和更新生成机制,以应对可能出现的安全风险。

如何在移动端和桌面端应用中实现TokenIM?

TokenIM的实现需要考虑不同平台的特点。移动应用可以利用App的生命周期管理和网络情况来Token的使用和存储策略。例如,在App启动时进行Token的验证,并在网络状况良好时更新Token。而在Web端,则可使用JavaScript和AJAX技术,确保Token在每次HTTP请求中都能够正确地附加。针对不同平台的具体操作应参考相关开发文档,以便于更好地实施TokenIM。

TokenIM与传统用户名密码登陆方式的对比?

TokenIM与传统的用户名密码登录方式相比,具有明显的优势与劣势。TokenIM能显著提升安全性,降低暴露个人敏感信息的风险;同时,Token使用时不需要每次都输入密码,可以提升用户体验。不过,TokenIM的实施复杂度较高,且需要持续关注Token的安全管理。因此,选择最合适的用户认证方式需要考虑具体场景和需求。

结论

TokenIM作为一种新兴的身份验证机制,凭借其优越的安全性和便利性,正逐渐受到越来越多企业的采用。虽然其实施的复杂度相对较高,但通过合理的设计和实现,能够有效提升系统的安全性和用户体验。在未来的发展中,TokenIM大有可为,值得进一步探索与研究。